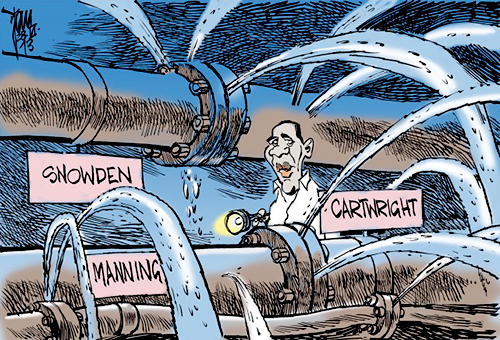

Reuters сообщает, что документы ЦРУ, обнародованные 7 марта сайтом WikiLeaks, вероятно, были похищены гражданскими лицами, работающим на спецслужбы по договору. Это означает, что пример Сноудена — гражданского специалиста фирмы-подрядчика АНБ, которого ошибочно для краткости называют сотрудником спецслужб, — оказался заразительным, несмотря на все угрозы и неясные перспективы.

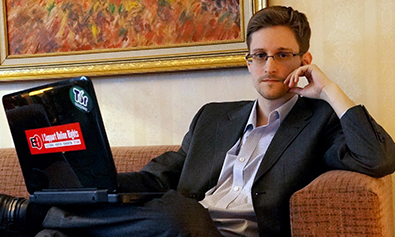

Так, в феврале CNBC News сообщило, что РФ якобы ведет переговоры с США о выдаче Сноудена ради налаживания отношений с Трампом, на что Сноуден в Твиттере отреагировал репликой: «Это показывает, что я никогда не сотрудничал с российской разведкой».

На кого же теперь будут опираться спецслужбы в своей войне против граждан? Это проблема. И это не самая большая из их проблем. Настоящая проблема в том, что хакерские инструменты, созданные ЦРУ и АНБ, в настоящий момент доступны неопределенно широкому кругу лиц. Лабораторный монстр вышел из-под контроля и пошел гулять по миру.

Матчасть

То, что ЦРУ и АНБ используют весьма сложные вирусы и трояны, не является чем-то новым.

В 2010 году начался скандал вокруг американской фирмы HBGary, занимавшейся написанием троянов по заказу спецслужб. Хакерская группа Anonymous взломала их сайт и опубликовала переписку. Некоторые из задач, которыми тогда занималась HBGary впоследствии всплывали как элементы упомянутых ниже разработок. Забавно, но среди прочих подвигов HBGary была попытка взломать Wikileaks.

В 2010 году начался скандал вокруг американской фирмы HBGary, занимавшейся написанием троянов по заказу спецслужб. Хакерская группа Anonymous взломала их сайт и опубликовала переписку. Некоторые из задач, которыми тогда занималась HBGary впоследствии всплывали как элементы упомянутых ниже разработок. Забавно, но среди прочих подвигов HBGary была попытка взломать Wikileaks.

- В 2010 же году белорусский вирусолог Сергей Уласен обнаружил вирус Stuxnet, поражающий промышленные контроллеры и предположительно являющийся частью операции американских спецслужб против иранской атомной программы. Сложность вируса такова, что возможность написания его хакером-одиночкой практически исключена.

- В 2011 году венгерской фирмой CrySyS Lab были обнаружены троян Flame и троянская библиотека («collection of malware”) Duqu, содержащие общий код со Stuxnet.

- В 2015 году “Лаборатория Касперского” опубликовала анализ деятельности хакерской организации, условно названной Equation Group, создавшей наиболее сложные из существующих вирусов, в том числе вышеупомянутые Stuxnet и Duqu. По общему мнению, эта группа является подразделением внутри американских спецслужб.

- Во второй половине 2016 года хакерская группа Shadow Brokers пыталась продать с аукциона набор хакерских утилит Equation Group, каким-то образом попавший к ним в руки. Но не нашла покупателя (теперь понятно, почему) и в конце концов выложила архив для свободного скачивания. “Лаборатория Касперского” подтвердила аутентичность выложенного софта.

Вещи становятся врагами

На этот раз основу слива составляют не вирусы для универсальных компьютеров, а средства взлома гаджетов и бытовой электроники — от смартфонов и планшетов до телевизоров, роутеров автомобильных контроллеров. Ничего принципиально нового тут нет — все эти устройства уже не первое десятилетия несут в себе полноценные компьютерные системы. Но психологически для многих это шок. К вирусам в десктопе или ноутбуке мы уже давно привыкли. Но то ,что зловредный шпион может оказаться в других устройствах, имеющих гораздо более широкие возможности для слежки за своими владельцами, многие сейчас осознали впервые.

И не только слежки. Здесь открылся внезапный простор для чисто внутриамериканской конспирологии. Например, про журналиста Майкла Гастингса, который разбился на автомобиле, теперь гадают — не было ли это убийством путем взлома бортового компьютера?

WikiLeaks опубликовала более 8700 документов о том, что у спецслужб есть глобальная программа взлома гаджетов и устройств на платформах Mac, ОС Android и Windows. Однако, в отличие от предыдущих материалов Wikileaks, этот слив не был предоставлен источником внутри самого ЦРУ. По словам публикаторов, выложенное представляет собой архив, уже около года гуляющий среди сотрудников фирм-государственных контракторов, вроде вышеупомянутых HBGary, Palantir Group и т. п.

Хайль, Гидра

Иными словами, созданные ЦРУ и АНБ инструменты в настоящий момент доступны неопределенно широкому кругу лиц, большинство которых суть «кульхацкеры» на жаловании, с соответствующей психологией и modus operandi.

От обычных хакерских инструментов разработки ЦРУ отличаются как минимум сложностью, много превосходящей возможности хакера-одиночки или маленькой нелегальной группы — и, соответственно, большей мощностью. Пройдет совсем немного времени, и вся эта мощь будет использована для кражи кредиток, мелкого вымогательства, ботоводства и прочих традиционных сфер приложения кульхацкерской энергии. А может быть, и уже применяется.

Именно такое развитие событий и есть одна из главных причин, по которым общество весьма неодобрительно относится к порывам спецслужб установить слежку за всем и вся. Это все равно, как пускать фейеверки на пороховом складе. Да, какое-то время тебе будет везти, и ты, быть может, даже получишь какой-то (обычно, микроскопический) профит. Но конец немного предсказуем — случится взрыв, который унесет нахрен и тебя, и несколько гектаров окружающей местности со всем населением.

СОРМ-2

В России наглядный урок на эту тему был преподан совсем недавно историей с «Шалтаем-Болтаем». В этой якобы хакерской группировке, арестованной недавно Следственным управлением ФСБ, никаких хакеров не было и в помине. Граждане занимались расфасовкой и сбытом компромата, поставляемого им главарем. Главарь тоже ничего не хакал, а получал материалы, пользуясь своим служебным положением сотрудника Центра информационной безопасности ФСБ.

Сведения «хакерская группа» получала через систему, известную как СОРМ-2, — принудительно устанавливаемую у каждого провайдера аппаратуру, дающую ФСБ бесконтрольный и неограниченный доступ к трафику и почте любого интернет-пользователя Рунета.

Его защитники говорят… Впрочем нет. Люди, чьими усилиями СОРМ-2 был внедрен в конце 1990-х, как правило, не опускаются до объяснений с публикой. Но мы легко можем себе представить, что говорилось перед людьми, принимавшими реальные решения, потому что говорится в таких случаях всегда примерно одно и то же. Про государственные интересы, про идеалистические фантазии и реальный мир, про ужасного врага — от онанистов до исламистов — которому надо противостоять любой ценой и во что бы то ни стало.

А теперь мы видим действительный результат внедрения СОРМ-2. Укропропагандон годы имел свободный доступ к переписке крупнейших российских чиновников и политиков, шарился в ней, как в собственном лабазе. Какую часть из утекшей секретной информации покупатель предпочел не разглашать — никто не знает.

Сколько стырено почты у менее именитых потерпевших, тоже неизвестно. После ареста Сергея Михайлова появилось множество свидетелей, рассказывающих, что бизнесом своим он занимался едва ли не десятилетие. На него жаловались, ловили за руку, собирали доказательства и передавали в прокуратуру — и ничего не менялось. Если бы не переписка секретарей Суркова, он и дальше оставался бы в руководстве ФСБ, и налаженный бизнес шел бы своим чередом.

Ничего неожиданного или парадоксального в этом нет. Именно так оно всегда и происходит.

Когда полтора десятилетия назад американское правительство потребовало от IETF (организации по техническим стандартам Интернета, номинально международной, но в те времена еще почти полностью состоящей из американцев) встраивания средств слежки в протоколы Интернета, IETF вежливо но твердо ответил, что заниматься созданием искусственных уязвимостей он не будет. Это отражено в документе, известном как «RFC 2804: IETF Policy on Wiretapping«. «Невозможно создать бэкдор так, — объясняли инженеры IETF, — чтобы он мог использоваться только хорошими людьми для хороших целей. Любой бэкдор, существующий достаточно долго, чтобы о нем стало известно, превращает систему в проходной двор. И после этого совершенно неважно, сколько охранников с пистолетами вы вокруг него поставите».

Тайна переписки нужна вовсе не революционерам-смутьянам-террористам. Революционерам и террористам совсем несложно спрятать свою переписку от глаз ФСБ, методов для этого за два тысячелетия придумана уйма. Тайна переписки нужна самому государству, чтобы оно оставалось государством, с более-менее единой государственной волей, порядками и интересами, а не распадалось на совокупность частных гешефтов чиновников. Но «ревнители государственных интересов» каждый раз думают, что вот конкретно для них законы природы не писаны, и уж они-то сотворят волшебство во благо отечества…

Какой софт надежнее?

Есть некоторые основания полагать, что американские государственные хакеры не полагались на один только свой ум и сообразительность, а активно встраивали бэкдоры в системный софт. В этом отношении поучительно сравнить Андроид (большая часть кода которого открыта) и полностью проприетарную MacOS X.

Большая часть троянов для Android требует для своей установки достаточно длительного физического доступа злоумышленника к устройству (а по современным стандартам надежно защититься от злоумышленника, имеющего физический доступ к компьютеру, все равно невозможно). Прочие сетевые уязвимости известны и давно уже исправлены.

В то же время описание троянов для OS X наводит на мысль о встроенных в систему недокументированных возможностях, которыми трояны активно пользуются. (Мы исходим из описания, потому что самого кода на WikiLeaks нет, и анализ его занял бы много времени).

По меньшей мере намеренное сохранение существующих уязвимостей, по словам Сноудена, можно считать доказанным.

lqp

Post your comments