Разоблачитель деятельности спецслужб Эдвард Сноуден, скрывающийся в России, обнародовал данные о том, что канадская разведка — Центр безопасности коммуникаций – ежедневно осуществляет слежку за миллионами людей в Сети при помощи программы Levitation. Об этом 28 января сообщил канал CBC со ссылкой на беглого специалиста АНБ. По его сведениям, с помощью Levitation Центр безопасности коммуникаций способен ежедневно получать доступ к 10-15 миллионам скачиваемых и загружаемых файлов, в том числе фото и видео с мобильных устройств. Слежка осуществляется как за жителями Канады, так и за гражданами иных стран, и обосновывается необходимостью предотвращения терроризма.

Несколькими днями ранее Сноуден предоставил Guardian документы, согласно которым британская военная разведка GCHQ следила за журналистами, приравняв их к террористам и хакерам. GCHQ — Центр правительственной связи, отвечающий за ведение радиоэлектронной разведки, люстрировал переписку сотрудников Reuters, BBC, Le Monde, Washington Post и ряда других новостных агентств и СМИ. Письма этих людей были обнаружены во внутренней сети GCHQ.

Несколькими днями ранее Сноуден предоставил Guardian документы, согласно которым британская военная разведка GCHQ следила за журналистами, приравняв их к террористам и хакерам. GCHQ — Центр правительственной связи, отвечающий за ведение радиоэлектронной разведки, люстрировал переписку сотрудников Reuters, BBC, Le Monde, Washington Post и ряда других новостных агентств и СМИ. Письма этих людей были обнаружены во внутренней сети GCHQ.

Согласно материалам, предоставленным Сноуденом, в 2008 году GCHQ всего за 10 минут скачала порядка 70 тысяч электронных писем журналистов, подключившись через внутреннюю сеть учреждения к оптоволоконным кабелям связи. Кроме того, Сноуден обнародовал внутренний документ GCHQ, где утверждается, что журналисты новостных организаций являются потенциально опасными, особенно если они специализируются на расследованиях в военно-промышленной сфере или в тех сферах, которые могут взбудоражить общество. В рейтинге опасности им отведено почетное второе место — между террористами и хакерами.

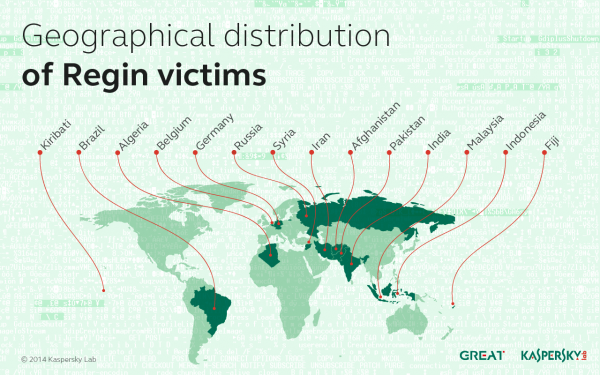

И еще более громкая новость этого месяца: «Лаборатории Касперского» опознала во фрагменте исходного кода вредоносной программы QWERTY из элементов вирусa Regin, который считается более опасным, чем знаменитый Stuxnet. Spiegel приводит заявление директора по исследованиям Костина Райи: «Проведенный нами технический анализ показал, что QWERTY идентичен плагину 50251 для Regin».

Как поясняет Райю, речь идет о «модуле-кейлоггере» – программе, которая фиксирует все нажатия клавиш на клавиатуре зараженного компьютера и затем отправлять эту информацию, куда надо. По словам представителя «Лаборатории», из полученных ее специалистами данных следует, что Regin использовался одновременно «различными учреждениями из различных стран». Ранее благодаря Сноудену стало известно, что QWERTY является программным инструментом из арсенала Агентства национальной безопасности (АНБ) США.

Как поясняет Райю, речь идет о «модуле-кейлоггере» – программе, которая фиксирует все нажатия клавиш на клавиатуре зараженного компьютера и затем отправлять эту информацию, куда надо. По словам представителя «Лаборатории», из полученных ее специалистами данных следует, что Regin использовался одновременно «различными учреждениями из различных стран». Ранее благодаря Сноудену стало известно, что QWERTY является программным инструментом из арсенала Агентства национальной безопасности (АНБ) США.

На основании всего этого Spiegel констатирует, что факт использования Regin в качестве киберплацдарма альянса Five Eyes (т. е. спецслужб США, Великобритании, Канады, Новой Зеландии и Австралии) можно считать абсолютно доказанным.

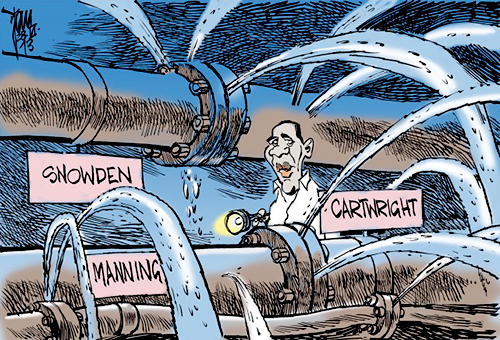

Как говорится, выньте руки из наших карманов и уберите свои вирусы от наших компьютеров.

Arvegger

P. s. Stuxnet был разработан в 2010 году нанятыми правительством США израильскими хакерами для срыва или по крайней мере замедления иранской ядерной программы. Вирус действовал в сетях, управляющих автоматизированными производственными процессами, и был обнаружен 17 июня 2010 года. «Это была военная операция и единственный раз, когда реальную АСУ ТП хакали с целью разрушить».(с) Евгений Касперский

Regin попался на глаза «Касперскому» весной 2012 года. Он был обнаружен в 13 странах, но разрабатывался, вероятнее всего, целенаправленно против России. Этот вирус способен отслеживать и перенаправлять звонки с мобильных телефонов, заражать сети организаций и полностью контролировать их. Он разрабатывался от нескольких месяцев до нескольких лет. «Нет ничего, что приближалось бы к нему. Мы не можем его ни с чем сравнить», — так охарактеризовал Regin директор по безопасности компании Symantec.

Post your comments